Aktuell verbreiten sich neue, schädliche Phisingmails, die sogenannte Pikabot Malware enthalten. Die meisten schadhaften Mails werden zwar von unseren Sicherheitssystemen abgefangen, in Einzelfällen misslingt das allerdings, da diese Phishingmails zum Teil neue Methodiken verwenden, um bestehende Sicherungsmaßnahmen zu umgehen.

Wir bitten Sie daher, eingehende E-Mails besonders sorgfältig zu prüfen und vor allem vorsichtig zu sein vor dem Öffnen von Mail-Anhängen oder Anklicken von Links.

Wir geben Ihnen gerne ein paar Beispiele an denen Sie aber mittels verschiedener Prüfungen diesen Angriffsvektor besser erkennen können.

Merkmale dieser Phishingmails können sein:

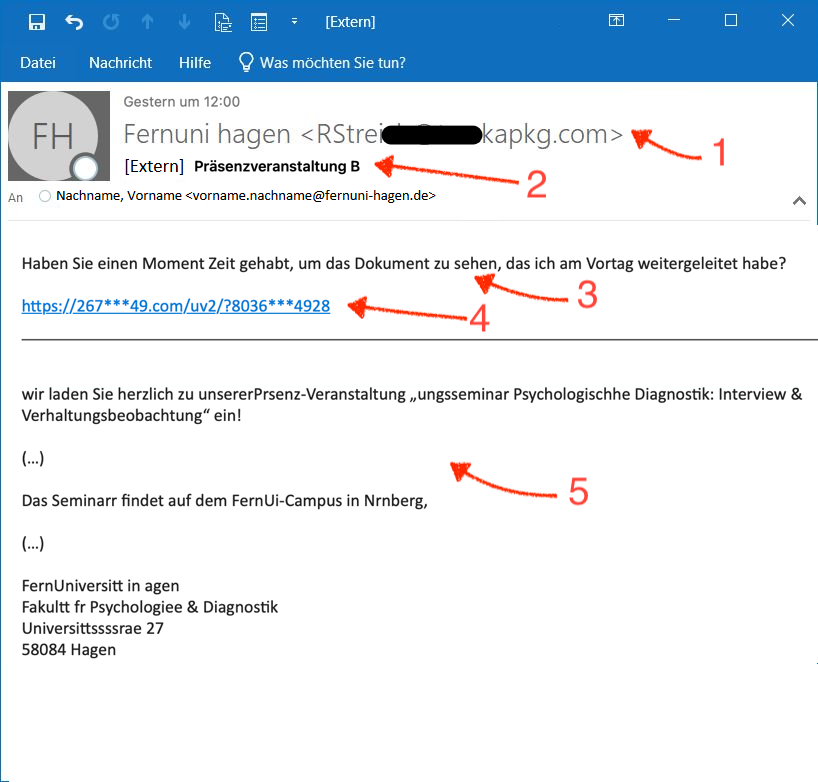

- 1. Absende-Adresse: Der Absendename imitiert meinst eine Ihnen bekannte Person, die tatsächliche Mailadresse ist aber eine vollkommen andere Mailadresse ohne Bezug zum Kommunikationspartner.

- 2. Betreff: Meist tauchen doppelte Buchstaben im ursprünglichen Betreff auf oder Umlaute fehlen.

- 3. Vermeintliche Erinnerungsmail: Der Mailinhalt suggeriert, dass die Mailempfänger es noch nicht einrichten haben können eine Mail zu sichten. Die Texte in den Mails lauten dann in etwa:

- Haben Sie einen Momment Zeit gehabt, um das Dokument zu sehen, das ich am Vortag weitergeleitet habe?

- Wurden Sie die Gelegenheit hatten, die Unterlagen zu untersuchen, die ich letzten Tag gesendet habe?

- Ich habe Ihnen gestern eine Dattei gesendet. Haben Sie es zu Ihnen?

- Ich habe am Vortag eine Datei auf Ihren Weg geschickt. Können Sie es erhalten?

- Ich habe Ihnen am Vortag ein Material weitergeleitet. Sind es zu dir gekommen?

- …

- 4. Erwartete Handlung: In der Mail werden Sie meistens aus dem Kontext gerissen zum Herunterladen oder Öffnen einer Datei aufgefordert.

- 5. Gestohlene Kommunikation: Die Mails beziehen sich auf vorangegangene, gestohlene Kommunikation mit einer Ihnen bekannten Person. Das Vorgehen nennt sich Thread Hijacking. Meist fehlen jedoch Umlaute in den zitierten Texten. Oft lässt sich auch nicht mehr nachvollziehen, wann die letzte Kommunikation mit der ursprünglichen Kontaktperson stattgefunden hat.

Bislang haben wir in sehr vielen untersuchten Fällen Hinweise gefunden, dass die Kommunikationspartner Opfer von Identitätsdiebstahl (Mailadresse + Passwort) geworden sind. In keinem der untersuchten Fälle gab es Hinweise, dass die Daten auf unserer Seite kompromittiert worden sind.

Durch folgende Merkmale ist die automatisierte Kategorisierung durch unsere Sicherheitssysteme nicht in allen Fällen zuverlässig möglich:

- Betreff ist nicht einheitlich

- Absende-Adressen sind meist unterschiedlich

- Text ist nicht einheitlich

- Malware wird teilweise als Anhang (verschlüsseltes ZIP-Archiv), teilweise auch mit Links zu Webseiten, von wo aus der Schadcode dann heruntergeladen wird, auch sind die jeweiligen Dateien randomisiert

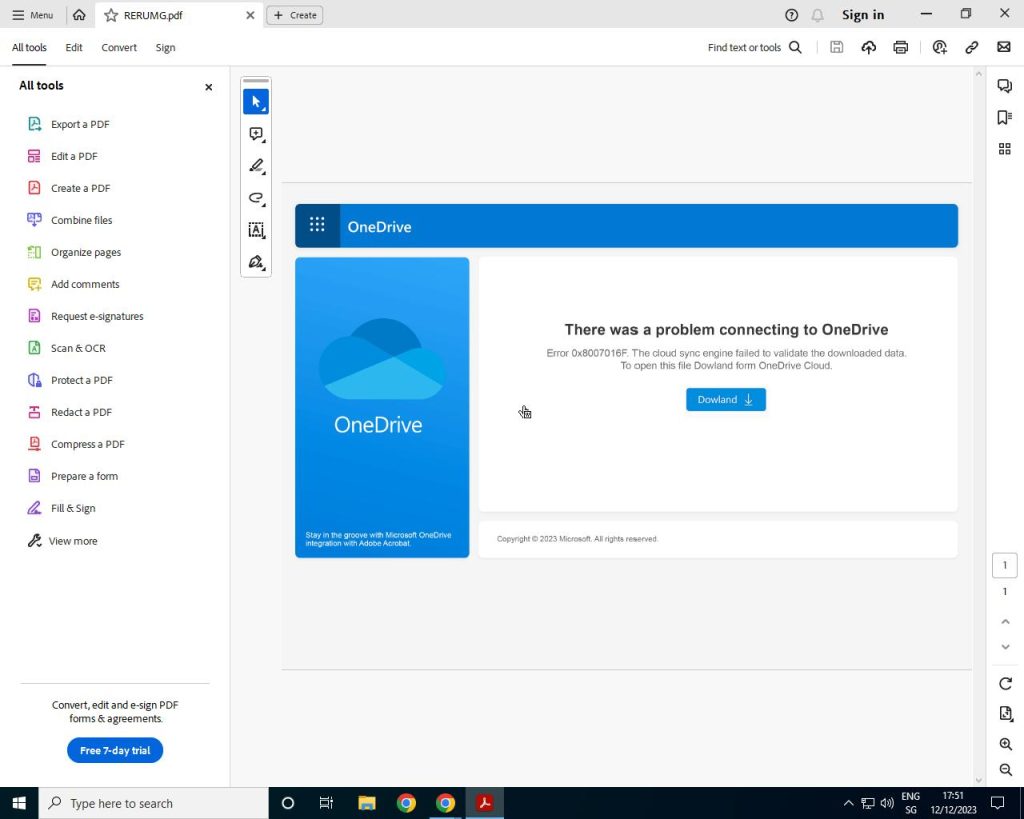

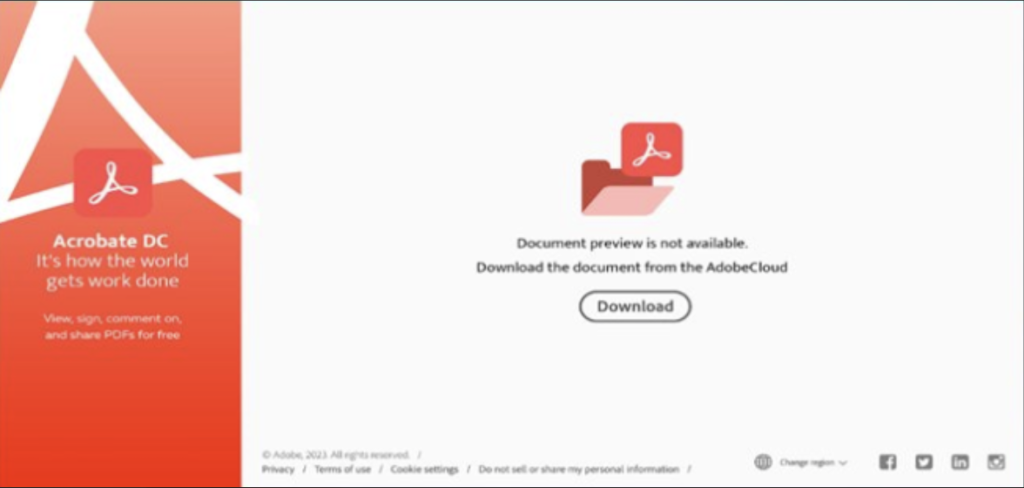

An dieser Stelle sehen Sie einige Screenshots von schadhaften Dokumenten. Sollten Sie bereits zu diesem Punkt gelangt sein, stoppen Sie an dieser Stelle und wenden Sie sich sofort an den ZDI Helpdesk!

Informationen zur Angriffstaktik von Februar 2023 finden Sie hier: Warnung vor Phishingmails mit Qakbot/Qbot Malware

Informationen zur Angriffstaktik von Oktober 2022 finden Sie hier: Warnung vor Phishingmails mit Qakbot/Qbot Malware