Haben Sie auch schon einmal Mails mit dem Betreff „Available?“ oder ähnlich klingend erhalten? Aktuell erreichen einige Betrugsmails dieser Art unsere Kolleginnen und Kollegen.

Antworten Sie niemals auf solche E-Mails, wenn Sie nicht zweifelsfrei feststellen können, dass die Mail wirklich von dem vorgegebenen Absender stammt, sondern melden Sie sich beim Helpdesk (helpdesk@fernuni-hagen.de, Durchwahl -4444) und leiten Sie uns Mails dieser Art weiter.

Bei Telefonaten legen Sie bitte gleich auf und notieren Sie die Telefonnummer, von der angerufen wurde.

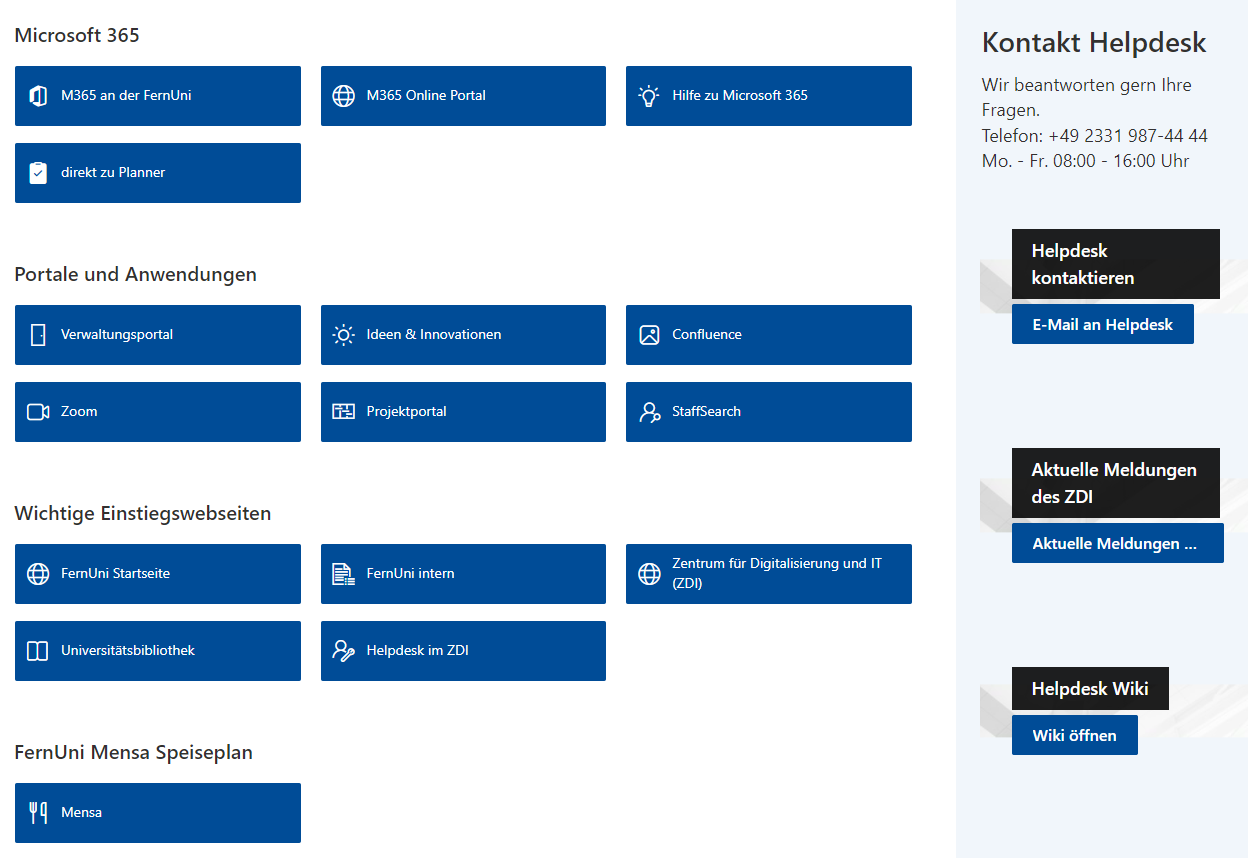

Hierbei handelt es sich um das Muster „CEO-Fraud“, dt. „Chef-Trick“ und soll Vertrauen bei den Beschäftigen erwecken, da Angreifende hier meist Vorgesetzte, Dekane, Lehrstuhlleitungen, aber auch Mitglieder des Rektorates, des Hochschulrates und des Senates imitieren und unter diesen Namen Mails an Beschäftigte senden. Der Absendername ist meist korrekt, die Absender-Mailadresse ist jedoch falsch bzw. gefälscht.

Dieses Angriffsmuster aus dem Bereich des Social Engineering/Social Hacking und führen in der Regel in der Kommunikation per E-Mail oder Telefon zu einer mit Zeitdruck und hoher Dringlichkeit verbundenen persönlichen Bitte bzw. Aufforderung, einer/einem Vorgesetzten zu helfen und dabei eine Handlung auszuführen: z. B. Gutschein-Karten kaufen, Zugangsdaten wie Kennungen und Passwörter oder interne Kontaktdaten oder andere vertrauliche Informationen weitergeben, Überweisungen durchführen usw.

Hier finden Sie Informationen zu den Themen Social Engineering und CEO-Fraud:

Social Engineering – der Mensch als Schwachstelle: https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Cyber-Sicherheitslage/Methoden-der-Cyber-Kriminalitaet/Social-Engineering/social-engineering_node.html

Polizei NRW: https://polizei.nrw/artikel/ceo-fraud-hohes-betrugsrisiko-fuer-unternehmen

Schulungen zum Thema IT-Sicherheit und Informationssicherheit finden Sie hier:

E-Learning – Informationssicherheit am Arbeitsplatz: https://programm.huef-nrw.de/p/veranstaltungsprogramm/20-online-veranstaltungen/01-hochschule-fuer-einsteiger-innen/-digi-v-informationssicherheit-am-arbeitsplatz/e-learning-529-C-1152141

IT-Sicherheit – Gefahren erkennen und vermeiden: https://www.fernuni-hagen.de/uniintern/arbeitsthemen/fortbildung/interne-fortbildung/dv/3_2_it_sicherheit.shtml

![Screenshot Qbot mit den oben erwähnten Erkennungsmerkmalen:1. Absende-Adresse: Die Absende-Adresse passt meistens nicht zum Namen des erwarteten Kommunikationspartners. Beispiel: Fernuni hagen <nesenesrweook.iakbjlu@pantaujkn.com> 2. Betreff: Meist tauchen doppelte Buchstaben im ursprünglichen Betreff auf. Beispiel: [Extern] Wichtige Hinwweisse zu den 3. Erwartete Handlung: In der Mail werden Sie meistens aus dem Kontext gerissen zum Herunterladen oder Öffnen einer verschlüsselten Datei aufgefordert. Beispiel: Hi. Hier sind Dokumente für Ihre Filiale: https://fis***ios.ch/ia/mtcuu Dateikennwort BN*** 4. Vorangegangene Kommunikation: Die Mails beziehen sich auf vorangegangene Kommunikation mit einer Ihnen bekannten Person. Das Vorgehen nennt sich Thread Hijacking. Meist fehlen jedoch Umlaute in den zitierten Texten. Oft lässt sich auch nicht mehr nachvollziehen wann die letzte Kommunkation mit der ursprünglichen Kontaktperson stattgefunden hat. Beispiel: Liebe Studierende, auf diesem Wege informieren wir Sie, dass die Modulabschlussprfungen der Fakultt fr Wirtschaftswissenschaft im September – abhngig vom einzelnen Modul – entweder online oder in Prsenz durchgefhrt werden.](https://blog.fernuni-hagen.de/zdi/wp-content/uploads/2022/11/qbot-1024x741.png)